network:ip:acl_base

ACL(Access Control List) 存取控制清單

在此介紹是Cisco ACL相關基本設定。此工具就像是Cisco小型的防火牆,利用將存取規則寫在清單上,再藉由此清單比對封包來達到安全目的。

ACL有一些特點及規則

- ACL會逐一比對每一列規則,直到符合為止。一旦封包被比對到符合清單上某一列規則,就進行此規則設定動作,便不再繼續後續的比對。

- ACL清單上的每列規則是有順序性,即使清單上規則條件一樣,但規則條件順序不一樣,也可能造成管控安全也不相同。

- 根據經驗,限制範圍越小的規則應該條列在清單的前面。

- 每個存取清單的結尾都會有一列隱含的“拒絕”。

- 每個介面的每個協定的每個方向(in or out)只能指定一個存取清單。

ACL 總類大至分兩種

- 標準式存取清單(standard access list):只比對來源IP,對於更細緻得比對服務(www,ftp,telnet,ssh等等)就無法分辨出來。配置時,盡量配置在靠近目的。

- 延伸式存取清單(extend acess list): 補足標準式的不足,可以比對來源及目地IP位置與服務(www,ftp,telnet,ssh等等)及第三層及第四層表頭協定。配置時,盡量配置在靠近來源。

範例演練

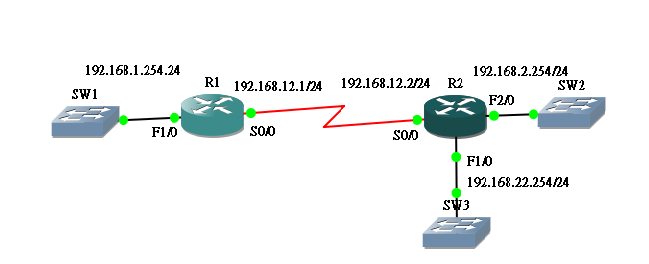

圖例

設定原則

- 在未設定ACL時,先測試看看基本網路是否可以到達。

- 在ACL全域設定中建立清單,寫規則。

- 在將清單指定到介面的哪一個方向(in or out)。

利用名稱存取列表方式設定

- 目的:阻擋192.168.22.254這個IP 無法 Ping 到R1任何介面。

- 未設定ACL情況下。先測試R1及R2的來源IP:192.168.22.254,是可以通達。

R2#ping 192.168.1.254 source 192.168.2.254 Packet sent with a source address of 192.168.2.254 !!!!! R1#ping 192.168.22.254 source 192.168.1.254 Packet sent with a source address of 192.168.1.254 !!!!!

- 在R1 ACL全域設定中設定建立一個延伸清單名稱為test, 阻擋192.168.22.254這個IP

R1#conf t R1(config)#ip access-list extended test R1(config-ext-nacl)#deny icmp host 192.168.22.254 any R1(config-ext-nacl)#do sh ip access Extended IP access list test 10 deny icmp host 192.168.2.254 any - 在將清單指定到R1 s0/0介面進來的方向

R1(config)#int s0/0 R1(config-if)#ip access-group test in

- 測試R2 ping 192.168.1.254,為什麼連192.168.2.254也阻擋

R2#ping 192.168.1.254 source 192.168.22.254 Packet sent with a source address of 192.168.22.254 U.U R2#ping 192.168.1.254 source 192.168.2.254 Packet sent with a source address of 192.168.2.254 ..

- 因為在清單最後一列要加上permit any any,因為存取清單的結尾都會有一列隱含的”拒絕”。

R1(config-ext-nacl)#permit ip host any any

再測試看看R2 192.168.2.254不可被阻擋

R2#ping 192.168.1.254 source 192.168.2.254 Packet sent with a source address of 192.168.2.254 !!!!!

network/ip/acl_base.txt · 上一次變更: 2014/03/09 11:02 由 ali88